- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統怎么清除緩存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 12XP系統安裝chrome無法找到入口怎么處理?

在之前的一篇文章《有了IP和MAC, 為什么還需要ARP?》中, 小編簡單介紹了這三者之間的關系, 以及ARP協議在網絡通訊中所起的作用。 ARP協議對網絡安全具有重要的意義, 默認情況下, ARP從緩存中讀取IP-MAC條目, 緩存中的IP-MAC條目是根據ARP響應包動態變化的。 因此, 只要網絡上有ARP響應包發送到本機, 即會更新ARP高速緩存中的IP-MAC條目。 攻擊者只要持續不斷的發出偽造的ARP響應包就能更改目標主機ARP緩存中的IP-MAC條目, 造成網絡中斷或中間人攻擊。

通常坐在計算機前面的用戶更加關心IP地址, 而非MAC地址。 比如我們如果需要訪問某個共享目錄時, 在地址欄輸入的一般都是IP地址, 但對于以太網中的計算機來講, 在通訊時實際所依懶的并非是IP地址, 而是MAC地址。 以太網中的計算機在發送數據前, 都會先檢查自己的ARP緩存表, 試圖將用戶所請求的IP地址翻譯為相對應的MAC地址, 但這張表并不完全, 所以它采用了動態更新機制, 通過主機向以太網發送廣播并收到目標主機的回應(單播形式)來建立ARP緩存表, 同時其還具有“老化”機制, 一段時間之后緩存記錄會被刪除, 使緩存表始終維持在一個較小的狀態, 這樣做的好處很明顯, 小編也就不再此多說了。

ARP緩存表的更新機制很高效, 但存在的風險也同樣明顯。 因為當計算機收到任何ARP Reply數據包時都會更新自己ARP緩存表中的記錄, 而不管這個Reply數據包是否合法。 換句話說, 就算計算機沒有發出過ARP Request數據包, 但它對收到的ARP Reply數據包也是“照單全收”的, 計算機無法較驗收到的某條“對應關系記錄”是不是真實的, 但這條記錄卻會被計算機放在自己的ARP緩存表中, 以備使用。

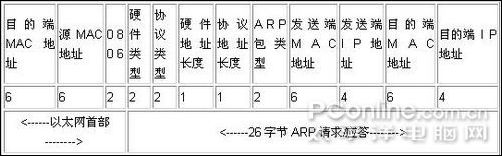

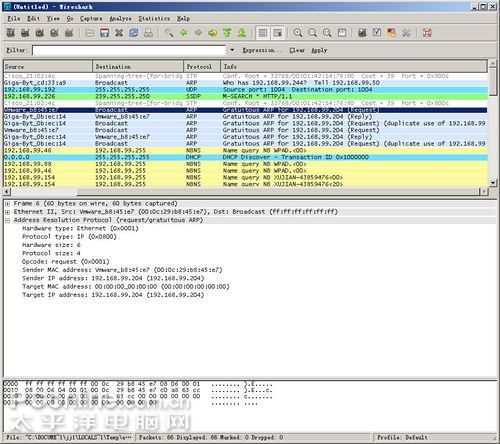

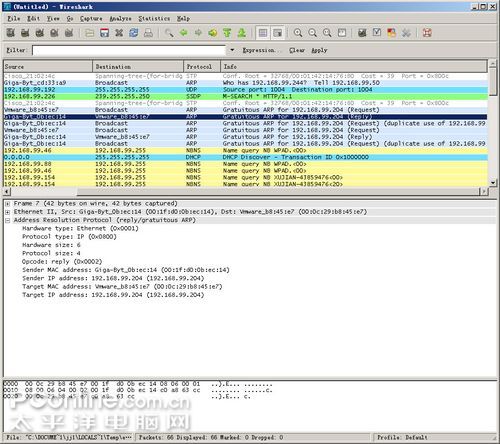

ARP Request / Reply數據包的格式如上圖所示, Request包中 “以太網目的地址”為0xffffffffffff廣播地址, “以太網源地址”為本機網卡的MAC地址, “幀類型”為0x0806表示ARP應答或請求, ARP 包類型1為ARP請求包, 2為ARP應答包, “發送端以太網地址”為發送者的MAC地址, “發送端IP”為發送者的IP地址, “目的以太網地址”這里為0x000000000000, “目的IP”為查詢MAC地址的IP。 理解了ARP的工作原理后, 只要有意圖的填充上圖中的某些字段, 即可達到ARP攻擊的效果, 其中就抱括造成IP地址沖突。 IP地址沖突。 計算機檢測本機IP地址是否在網上被使用的方法是用本機IP地址作為目的IP地址, 發送ARP Request包, 如果收到應答, 則說明本IP地址已經在網上被使用, 彈出IP地址被使用對話框, 釋放出本機的IP地址。 ARP攻擊者利用這一原理, 用任意的MAC地址(非被攻擊者真實的MAC地址)填充“發送端以太網地址”字段, 用被攻擊者的IP地址填充“發送端IP”字段, 用被攻擊者的真實MAC地址填充“目的以太網地址”字段, 用被攻擊者的IP地址填充“目的IP”字段, ARP包類型為“2”。 如下面的ARP Reply 數據包截圖, 當被攻擊者收到這樣的ARP應答后, 就認為本機的IP地址在網絡上已經被使用, 彈出IP地址沖突對話框。

ARP Request數據包

ARP Reply 數據包

推薦資訊 總人氣榜

最新教程 本月人氣

- 12015年11月25日愛奇藝會員賬號共享 優酷會員賬號共享

- 2迅雷會員vip賬號分享:(2015.11.23早上0:04更新)

- 32015年11月23日愛奇藝會員賬號共享 優酷會員賬號共享

- 4迅雷會員vip賬號分享:(2015.11.22早上1:04更新)

- 52015年11月22日愛奇藝會員賬號共享 優酷會員賬號共享

- 6迅雷會員vip賬號分享:(2015.11.21早上1:04更新)

- 72015年11月21日愛奇藝會員賬號共享 優酷會員賬號共享

- 82015年11月18日愛奇藝會員賬號共享 優酷會員賬號共享

- 911月17日 迅雷VIP會員賬號分享

- 102015年11月17日愛奇藝會員賬號共享 優酷會員賬號共享

- 112015年11月16日愛奇藝會員賬號共享 優酷會員賬號共享

- 122015年11月15日愛奇藝會員賬號共享 優酷會員賬號共享