- 13星galaxy s7機身尺寸是多少 3星s7機身尺寸介紹

- 23星galaxy s7edge機身尺寸是多少 3星s7edge機身尺寸介紹

- 3lumia950xl與3星galaxy s6edge+相機比較視頻

- 4華為暢享5s與榮耀暢玩5x哪一個好 華為榮耀暢玩5x與暢享5s比較

- 5華為暢享5s與樂視1s哪一個好 樂視超級手機1s與華為暢享5s比較

- 6華為暢享5s與榮耀6哪一個好 華為榮耀6與華為暢享5s比較

- 7華為暢享5s與榮耀7哪一個好 華為榮耀7與華為暢享5s比較

- 8華為暢享5s與榮耀4c哪一個好 華為榮耀4c與華為暢享5s比較

- 9oppo r7plus與小米note頂配哪一個好

- 10oppo r7plus好還是華為mate7好 華為mate7與oppo r7plus比較

- 11oppo r7plus與oppo r7的區別 oppo r7與oppo r7plus比較

- 12華為mate8與oppo r7plus比較 oppo r7plus好還是華為mate8好

純手工打造每一篇開源資訊與技術干貨, 數十萬程序員和Linuxer已經關注。

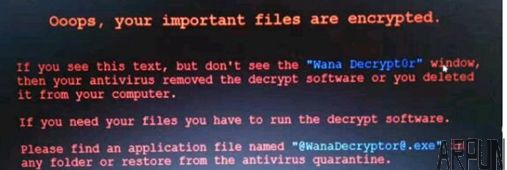

昨天, 小編在運維群看到有的公司測試服務器中勒索病毒, 如下圖, 很是好奇, 然后就接連看到多篇Samba遠程執行漏洞文章, 以下是漏洞說明和修復方案。

1.說明

Samba是在Linux和UNIX系統上實現SMB協議的一個免費軟件, 由服務器及客戶端程序構成。 SMB(Server Messages Block, 信息服務塊)是一種在局域網上共享文件和打印機的一種通信協議, 它為局域網內的不同計算機之間提供文件及打印機等資源的共享服務。 SMB協議是客戶機/服務器型協議, 客戶機通過該協議可以訪問服務器上的共享文件系統、打印機及其他資源。 通過設置“NetBIOS over TCP/IP”使得Samba不但能與局域網絡主機分享資源, 還能與全世界的電腦分享資源。

2.漏洞描述

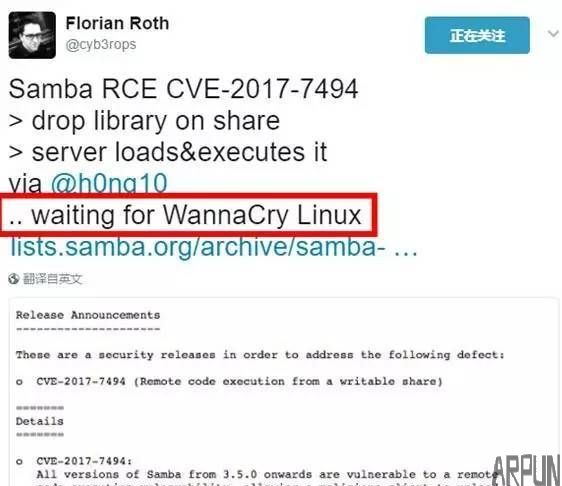

2017年5月24日Samba發布了4.6.4版本, 中間修復了一個嚴重的遠程代碼執行漏洞, 如官方所描述, 該漏洞只需要通過一個可寫入的Samba用戶權限就可以提權到samba所在服務器的root權限(samba默認是root用戶執行的), 然而推特上也有人斷定, linux也快想哭了。

圖1 Florian.Roth的推特

3.已確認被成功利用的系統

漏洞編號:CVE-2017-7494

危害等級:嚴重

影響版本:Samba3.5.0 和包括4.6.4/4.5.10/4.4.14中間版本

4.公網上使用Samba服務器

圖2 Shodan 搜索結果

5.建議修補方案

為了避免因未及時修復“永恒之藍”(MS17_010)漏洞而被WannaCry勒索的悲慘局面的發生, 安全團隊建議盡快將samba升級到最新版本。

-

方案1:使用源碼安裝的Samba用戶, 請盡快下載最新的Samba版本(4.6.4)手動更新;http://www.arpun.com/soft/69330.html

-

方案2:使用二進制分發包(RPM等方式)的用戶立即進行yum/apt-get update等安全更新操作;不打補丁的緩解策略:用戶可以通過在smb.conf的[global]節點下增加nt pipe support = no選項, 然后重新啟動samba服務, 以此達到緩解該漏洞的效果。

推薦資訊 總人氣榜

最新教程 本月人氣

- 1Intel回應最新安全漏洞:未來幾周內修好

- 2Intel處理器又雙叒叕曝漏洞:二代酷睿起全受影響

- 3Intel怒飚5GHz 28核心!竟用上1770W壓縮機

- 4Intel 10nm暗藏神技能:主流首次支持AVX-512指令集

- 5Intel 10nm難產 AMD賺大:股價漲了 評級高了

- 6Intel下代發燒平臺Cascade Lake-X曝光

- 7AMD二代銳龍處理器獲3項大獎:Ryzen 7 2700X登年度CPU

- 8AMD EPYC霄龍歷史性突破:正式登陸亞馬遜AWS

- 9希捷公布機械硬盤容量路線圖:100TB都不是事兒

- 10對標英特爾 AMD基礎級處理器速龍200GE實測:表現贊

- 11單條最大512GB!Intel開始部署傲騰非易失性內存條

- 12AMD芯片總監單干 推出超過Intel的AI芯片

- 1華為p8與oppo r7plus比較評測 oppo r7plus好還是華為p8好

- 2華為mate8與oppo r7plus比較 oppo r7plus好還是華為mate8好

- 3oppo r7plus與oppo r7的區別 oppo r7與oppo r7plus比較

- 4oppo r7plus好還是華為mate7好 華為mate7與oppo r7plus比較

- 5oppo r7plus與小米note頂配哪一個好

- 6華為暢享5s與榮耀4c哪一個好 華為榮耀4c與華為暢享5s比較

- 7華為暢享5s與榮耀7哪一個好 華為榮耀7與華為暢享5s比較

- 8華為暢享5s與榮耀6哪一個好 華為榮耀6與華為暢享5s比較

- 9華為暢享5s與樂視1s哪一個好 樂視超級手機1s與華為暢享5s比較

- 10華為暢享5s與榮耀暢玩5x哪一個好 華為榮耀暢玩5x與暢享5s比較

- 11lumia950xl與3星galaxy s6edge+相機比較視頻

- 123星galaxy s7edge機身尺寸是多少 3星s7edge機身尺寸介紹