- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 11XP系統怎么清除緩存?

- 12ACDSee與2345看圖王哪一個好用?區別比較

前言:最近忙得昏天暗地, 卻沒有多少人可以分憂, 所有重要的事情都要親身力為, 累啊.......終于有閑時趕快把以前的文章整理一下, 本文詳細內容請參考《無線網絡安全攻防實戰》一書。

MITM, 全稱為Man In The Middle, 也就是通常所說的中間人攻擊。 顧名思義, 作為中間人攻擊, 就是在目標主機與另一方主機(網關或服務器)進行正常連接的過程中, 惡意的攻擊者攔截、插入、偽造、中斷數據包, 達到截獲對方登陸帳戶及密碼, 偽造身份等目的。 這種攻擊的具體實現方式有很多, 比如ARP欺騙、DNS欺騙、網絡釣魚等。

當攻擊者能夠通過無線網絡侵入內部網絡時, 中間人攻擊就成為一些頗具有耐心和經驗的黑客們的首選, 常和其它攻擊方式配合使用。 尤其是在目標網絡采用交換環境時, 進行中間人攻擊可以使得攻擊者更有效地截獲內網用戶的密碼及隱秘信息。 在BackTrack2 Linux環境下我們使用功能強大的EtterCap來實現, 當然, 對于一般性環境, 也可以單純使用ArpSpoof工具即可。 在BackTrack2/3 Linux 環境下主要以ettercap較為出名。

EtterCap, 一款以太網環境下的網絡監視、攔載和記錄工具, 支持多種主動或被動的協議分析, 比如基本的FTP、SMTP、Telnet、HTTP以及加密相關的SSH、HTTPS等, 有數據插入、過濾、保持連接同步等多種功能, 也有一個能支持多種嗅探模式的、強大而完整的嗅探套件, 支持插件, 能夠檢查網絡環境是否是交換局域網, 并且能使用主動或被動的操作系統指紋識別技術讓你了解當前局域網的情況。

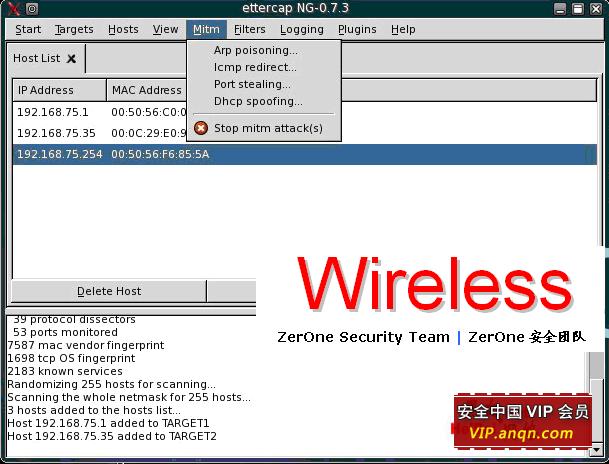

在BackTrack2/3 Linux的圖形界面菜單里打開Ettercap。 選擇對應的網卡, 在Target里指定預欺騙的目標IP和網關服務器IP。 下來, 在Mitm欄里選擇Arp poisoning, 即Arp欺騙模式。

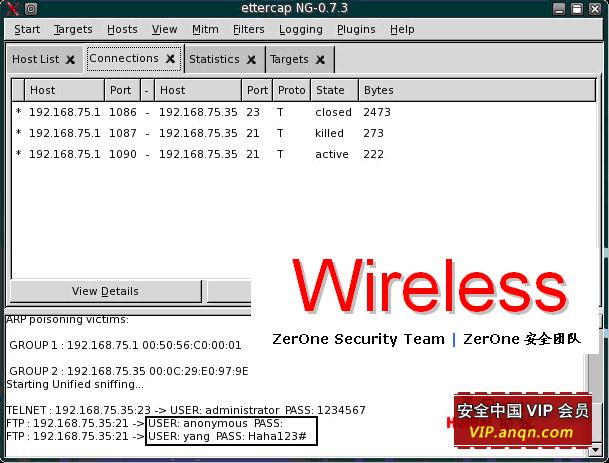

如下圖黑框中可以看到, 黑客截獲到了內網用戶登陸Telnet服務器的登陸帳戶及對應密碼。

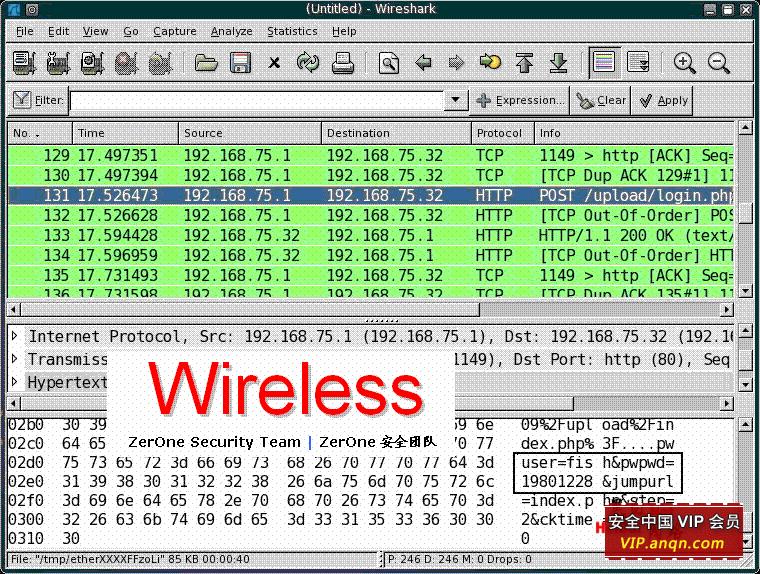

也可以使用Wireshark來配合ARP欺騙進行, 下圖黑框處為成功截獲到的論壇登陸帳戶及對應密碼。 對于登陸一些沒有啟用SSL加密的網站時尤其應該注意。

由上可以看到在通過無線連接接入點深入內網后, 對于有耐心的攻擊者確實可以輕而易舉地截獲到幾乎所有的網絡連接內容, 無論是論壇帳戶密碼還是遠程服務器訪問密碼等, 都已經變得透明。 個人隱私和公司機密受到極大威脅。

推薦資訊 總人氣榜

最新教程 本月人氣

- 1新版emoji表情含義大全

- 2用app怎么轉化emoji表情組成的圖片?

- 3怎么制作emoji表情?emoji表情制作圖文詳細教程

- 4emoji表情加2根辮子的制作圖文詳細教程

- 5拼立得PC版怎么用?拼立得PC版使用圖文詳細教程

- 6painter圖文詳細教程:painter手繪漫畫圖文詳細教程

- 7ps怎么添加emoji表情?ps添加emoji表情圖文詳細教程

- 8autocad2008破解版怎么用?cad2008破解安裝圖文詳細教程

- 9faceu拍視頻分享了只有聲音沒有畫面怎么回事?

- 10得圖相機怎么使用?得圖相機使用方法

- 11AutoCAD2008序列號及及注冊碼是多少

- 12美圖秀秀與美顏相機哪一個好?美圖秀秀與美顏相機比較

- 1紅米3什么時候上市 紅米3上市時間

- 2晃臉怎么刪除作品|晃臉刪除視頻方法介紹

- 3QQ群紅包怎么指定成員領取

- 4手機QQ朋友力MAX勛章怎么點亮 QQ勛章朋友力max怎么點亮

- 5騰訊大王卡真實的使用感受

- 6QQ金豆有什么用?

- 7XP系統怎么安裝無線網卡驅動?

- 8芒果tv會員賬號共享2017.5.27芒果tv最新共享vip會員賬號更新

- 9vivo x5pro與魅族mx4哪一個好 魅族mx4與vivo x5pro比較

- 10vivo x5pro與魅族mx4pro哪一個好 魅族mx4pro與vivo x5pro比較

- 11vivo x5pro與魅藍metal哪一個好 魅藍metal與vivo x5pro比較

- 12紅米note3什么時候公布 紅米note3公布時間