- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 11XP系統怎么清除緩存?

- 12ACDSee與2345看圖王哪一個好用?區別比較

最近一度把作息時間調到了美國時間,超級墮落.想到馬上畢業了要找工作了,就去我們當地的信息港轉轉看有沒有什么招聘信息吧!

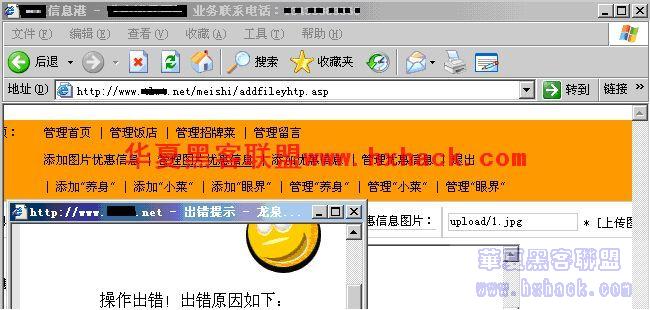

打開我們的信息港www.xxwt.net,是網通的服務器,郁悶我在外地是電信速度超卡,出于網絡安全愛好者的心理看了下網站的安全狀況^_^.發現網站很大分了一個游戲服務器聊天室服務器還有一個電影服務器。 主站是acc數據庫,整個網站也是下載各種程序拼湊起來的,進入某些版塊發現了一些注入點,但是猜解不出表.有個后臺還可以用'or'='or'進后臺,如圖1,

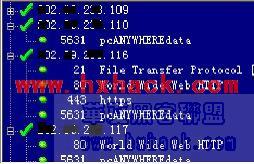

上傳已經被刪除,這些都是小漏洞.服務器只有這一個站.我們來看看他都開了些什么端口吧,索性一起掃描了整個c段,信息港的IP是xxx.xxx.xxx.33掃描沒有響應,汗開了防火墻吧.看了看別的服務器發現大部分都開了pcanywhere端口5631,如圖2,

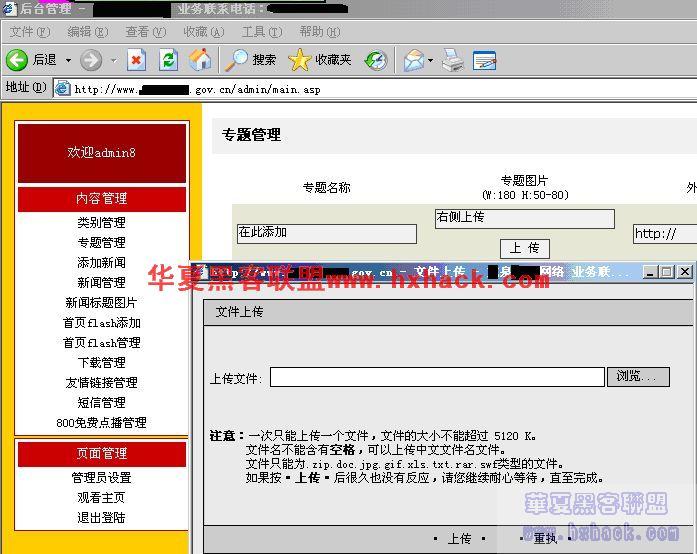

呵呵感覺不錯管理員應該用他來維護服務器,我大致看了一下這些服務器的站點,好多沒什么可利用的,最后發現117是我們的政府網站www.xxxxx.gov.cn順帶也一起檢測一下吧,網站貌似就是一個新聞發布系統,版權已經改沒了,先看看有沒有注入點.拿出啊D就上一通的掃呀,可惜的是沒有啥收獲用啊D后臺掃描發現了/admin/目錄,(大家可以把平時的漏洞信息常見上傳漏洞和目錄做個小字典添加進去),Admin_Login.asp用'or'='or'直接登陸進去了.后臺所有鏈接都打不開,只有專題管理這里可以打開,有個上傳圖片的地方.如圖3

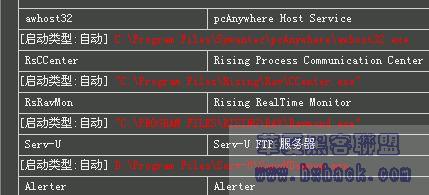

地址是/up/index.asp用啊D的上傳測試沒傳上,這時候看見朋友指針在線,這娃娃對上傳很在行,叫他幫我搞下,果然一會就讓他給搞定了,用的截斷字符上傳.拿到shell后馬上去pcanywhere所在的的目錄下載破解cif文件破解得到密碼,連接上發現計算機處于鎖定狀態,沒辦法只有去提權了,服務器沒開遠程終端,shell權限比較大,所有盤可以瀏覽,有serv-u直接用su提權工具加用戶,cmd 執行net user命令發現提權失敗.郁悶死.于是到處亂轉看看有什么可以利用的沒有,突然發現原來su安裝在D盤,如圖4

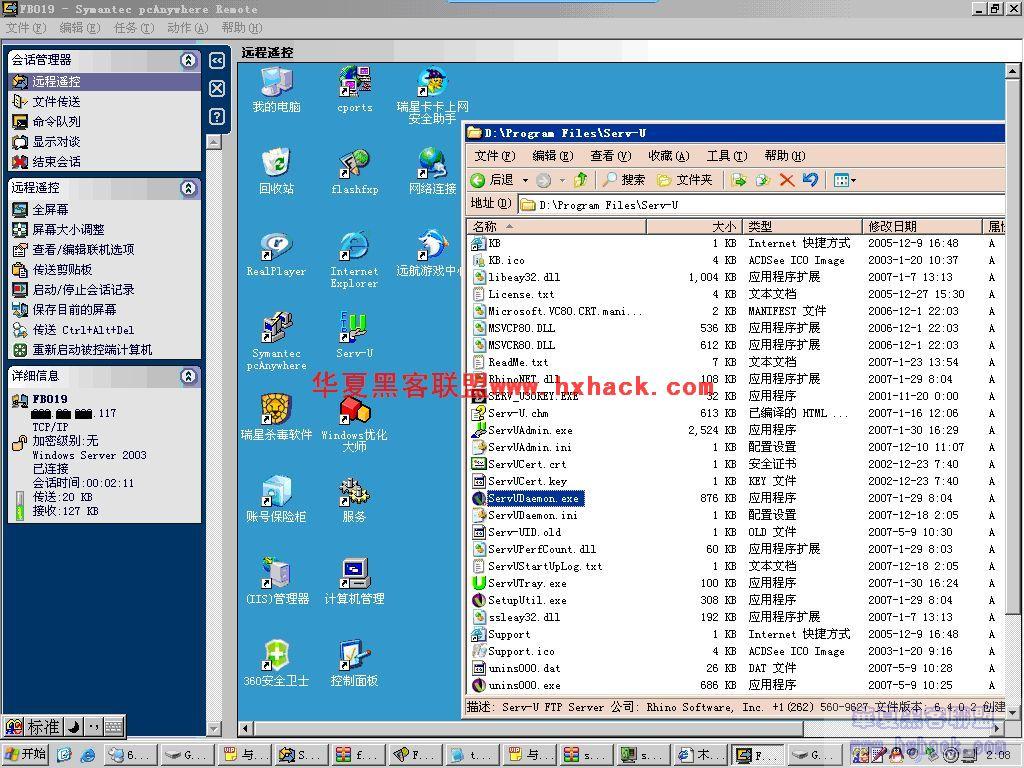

直接跳轉到目錄,而且目錄可寫,這時候想出了個不錯的思路就是替換服務,把servudaemon.exe從命名servudaemon1.exe,把我的pcshare木馬改名servudaemon.exe上傳.用pcanywhere登后在從啟計算機,這時候系統服務就會運行我們的pcshare木馬,當然是在晚上才可以做這些,不然可很危險的哦.原本可以運行但是我的pcshare并沒有上線,在用pcanywhere連接"提示系統服務出現錯誤"暈沒成功.又從新試了好幾次還是沒運行.暈死.整理下思路我現在也可以加個用戶呀,跟朋友黑網之秀要了個"火蟻超級帳戶建立"工具他可以生功一個添加用戶的exe文件我把他上傳替換,在登陸pcanywhere從新啟動計算機.果然成功.用添加的用戶成功進入服務器.如圖5

按照我的習慣進入服務器首先收集管理員的信息,把flashfxp拖回來用星號密碼查看得到幾個密碼和帳號feng82xxxxxx cfxx116xxx, 在serv-u的的servudaemon.ini文件里的把加密的密碼用suerv-u純數字破解得到666xxxx密碼.pcanyhere帳號密碼為tom TOMxxxx

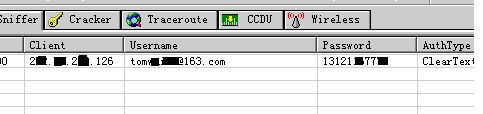

隔了幾天決定嗅探內網看看能否得到些什么,下載并安裝cain,本服務器有兩個IP選擇了117網卡掃描了一下可以嗅探的機器,只可以arp 97以后的機器,選了幾個有網站的IP嗅了一晚上,早上看了一下http和ftp都是些沒用的信息,在pop3發現了一個163的郵箱和密碼如圖6

密碼是個手機號碼,登陸上去知道原來這個是機房管理員的email有幾十封郵件,上次看過一篇文章有位朋友克隆過163的郵件這次正好用上了,找了一個沒用的163郵箱,在選項郵箱搬家那里如圖

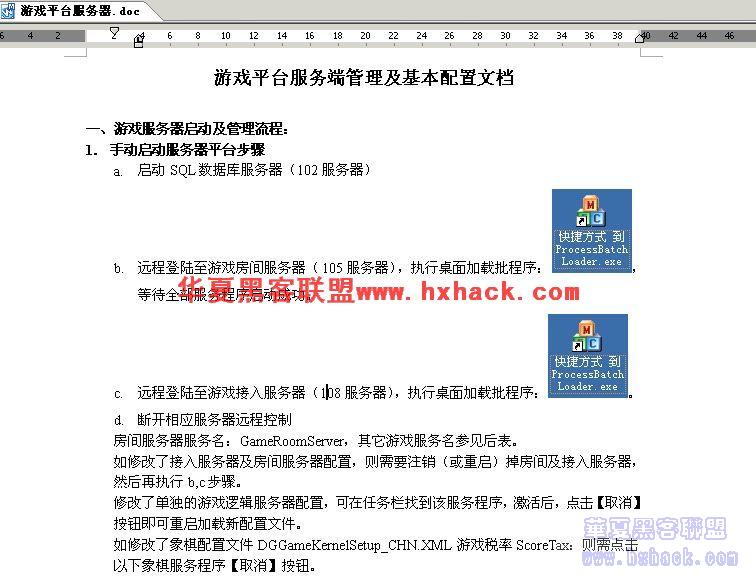

輸入他的郵箱地址和密碼,把他的所有郵件克窿過來.看了很久終于找到了有用的信息,在附件里下載得到一個doc文件里面得到了他們維護的一部分服務器信, 如圖8

還有些郵件是這個服務器的管理員發郵件請他維護服務器,并且提供了pcanywhere的密碼和解鎖密碼.并且知道了他還維護著一個游戲服務器

推薦資訊 總人氣榜

最新教程 本月人氣

- 1新版emoji表情含義大全

- 2用app怎么轉化emoji表情組成的圖片?

- 3怎么制作emoji表情?emoji表情制作圖文詳細教程

- 4emoji表情加2根辮子的制作圖文詳細教程

- 5拼立得PC版怎么用?拼立得PC版使用圖文詳細教程

- 6painter圖文詳細教程:painter手繪漫畫圖文詳細教程

- 7ps怎么添加emoji表情?ps添加emoji表情圖文詳細教程

- 8autocad2008破解版怎么用?cad2008破解安裝圖文詳細教程

- 9faceu拍視頻分享了只有聲音沒有畫面怎么回事?

- 10得圖相機怎么使用?得圖相機使用方法

- 11AutoCAD2008序列號及及注冊碼是多少

- 12美圖秀秀與美顏相機哪一個好?美圖秀秀與美顏相機比較

- 1紅米3什么時候上市 紅米3上市時間

- 2晃臉怎么刪除作品|晃臉刪除視頻方法介紹

- 3QQ群紅包怎么指定成員領取

- 4手機QQ朋友力MAX勛章怎么點亮 QQ勛章朋友力max怎么點亮

- 5騰訊大王卡真實的使用感受

- 6QQ金豆有什么用?

- 7XP系統怎么安裝無線網卡驅動?

- 8芒果tv會員賬號共享2017.5.27芒果tv最新共享vip會員賬號更新

- 9vivo x5pro與魅族mx4哪一個好 魅族mx4與vivo x5pro比較

- 10vivo x5pro與魅族mx4pro哪一個好 魅族mx4pro與vivo x5pro比較

- 11vivo x5pro與魅藍metal哪一個好 魅藍metal與vivo x5pro比較

- 12紅米note3什么時候公布 紅米note3公布時間